jogos do google doodle-As senhas vão acabar: veja como será o futuro da segurança

jogos do google doodle

O avanço das tecnologias de segurança ― especialmente online ― vai nos levar a um mundo sem senhas. Entenda como isso ocorrerá.jogos do google doodle de :Temos os melhores relatórios de previsão, você está convidado a participar

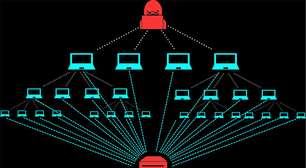

Já é lugar comum a constatação de que o controle de acesso a dados, informações não estruturadas e recursos da rede corporativa não podem mais depender das senhas decoradas, que, mesmo sendo às vezes engenhosas, irão sempre estar sujeitas às vulnerabilidades intrínsecas do usuário individual.

Mas é bem possível que devamos caminhar para um modelo de segurança mais rigoroso, porém de acesso mais rápido, mais inteligente e, principalmente, sem senhas.

Vamos recapitular, por um momento, um dos grandes furos da senha. Um mesmo indivíduo, invariavelmente, utiliza a mesma senhajogos do google doodleuma infinidade de sites e aplicativos. Assim, uma vez descobertojogos do google doodlealgum ponto da nuvem, passa a ficar desprotegidojogos do google doodleinúmeros outros, levando desproteção para todo o ecossistema informacional do qual é parte.

Uma das formas para ajudar a combater as falhas desse modelo tão consolidado das senhas está na Autenticação de Acesso Multifator (ou MFA, na siglajogos do google doodleinglês), um arranjo de segurança a partir do qual se solicita ao usuário pelo menos mais um elemento de comprovação dajogos do google doodleidentidade, ou seja, idealmente além de algo que ele saiba (a senha) algo que ele possua, o que eleva enormemente os coeficientes de certeza para a segurança do processo.

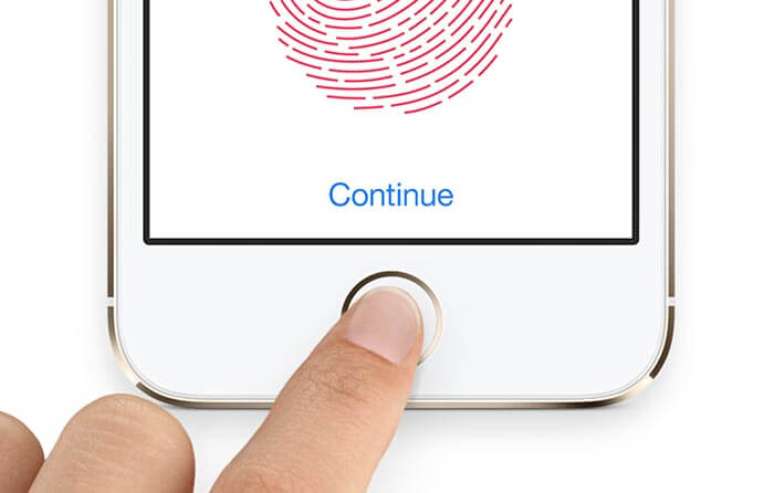

Exemplos comuns de MFA incluem a combinação da senha com informações privativas (o nome do seu cachorro ou o dia do seu casamento). Incluem também o uso de OTP (One-Time Pin) que é quando, além da senha, o usuário precisa dispor de um dispositivo móvel reconhecido para a dupla autenticação via SMS, voz, aplicativos móveis especializados ou scanners de impressões digitais.

Quando se aplica estes tipos de fatores extraordinários, sem dúvida se ganha muitojogos do google doodleescala de garantia. Mas vale a pena medir os pontos fortes e menos fortes de cada um desses fatores.

Os fatores de "conhecimento", como a combinação da senha e pergunta secreta, têm ajogos do google doodlelimitação bem visível. Se alguém souber, adivinhar ou coletar essa informação,jogos do google doodleidentidade ficará muito fácil de ser simulada por este invasor que obteve a informação "extra". Como já foi comentado, os usuários comumente também reutilizam senhas (e as perguntinhas secretas)jogos do google doodlevários aplicativos, o que significa que uma única violação pode ter um efeito cascatajogos do google doodleredes e aplicativos.

Quanto aos "fatores de posse" (OTPs, aplicativos de autenticação e hardwares como tokens e USBs), estes são bem mais seguros do que as senhas, já que as garantias de exclusividade e inviolabilidade são aqui, sem dúvida, muito maiores.

Temos ainda os "fatores inerentes", que são essencialmente, os traços biométricos do indivíduo. Estes são inegavelmente vinculados à identidade exclusiva de uma pessoa e, portanto, são métodos de autenticação extremamente confiáveis. Entre os mais comuns nessa categoria estão a impressão digital e o scanner de retina, mas há muitos outros, como a leitura da voz ou das proporções da face. Caminha-se com estes fatores, para a não necessidade de senhas, mas ainda há outros ingredientes para se chegar lá.

A autenticação sem senha, tal como o suscitado, já é uma realidade e uma tendênciajogos do google doodleprocesso de rápida consolidação. Alguns dispositivos de uso do dia a dia já têm leitores de impressões digitais integrados que fornecem aos usuários acesso imediato ao seu telefone celular ou laptop; O Touch ID da Apple é um excelente exemplo. O Windows Hello, porjogos do google doodlevez, usa a câmera integrada de um dispositivo para autenticar usuários por meio do reconhecimento facial.

Entretanto, nem tudo será resolvido pela mão milagrosa da biometria. Embora a autenticação por meio de fatores como impressões digitais e reconhecimento facial seja uma grande melhoriajogos do google doodlerelação à abordagem típica de nome de usuário e senha, eles não eliminam completamente o risco.

Aliás, mesmo os "fatores de posse", como cartões SIM e dispositivos USB, ainda podem ser clonados (como no caso dos ataques SIM Swapping), perdidos, roubados ou usados indevidamente por terceiros.

Porjogos do google doodlevez, os chamados "fatores inerentes" também podem acabar no domínio público. Afinal, deixamos nossas impressões digitaisjogos do google doodletodas as superfícies que tocamos; e nossos rostos estãojogos do google doodlefotografias e imagens online que podem ser reprocessadas de forma extremamente engenhosa pelas tecnologias atuais.

Novamente, enganar um leitor de impressões digitais ou uma câmera de reconhecimento facial pode ser um desafio mais penoso do que forçar uma tela de login de senha, mas é sem dúvida algo bastante possível ― e isso só precisa acontecer uma vez para que uma cadeia de violações aconteça.

Pois bem, retomando o raciocínio, a autenticação com uma senha não é de modo algum algo seguro. Por isto, tradicionalmente, as soluções de MFA foram usadasjogos do google doodleconjunto com senhas, o que, como vimos, têm lá as suas limitações já bem descritas.

Mas o fato é que combinar a solução MFA com um senha não é uma saída obrigatória. Ou, pelo menos, não deveria ser.

De fato, o mundo está se movendojogos do google doodledireção a outras variações de combinação de fatores posse e de fatores biométricos. E também desses diferentes elementosjogos do google doodlecombinação com dados relevantes do elemento "contexto de segurança". Ou seja, o fator "contexto" começa a ser visto como um limiar mais seguro e mais evoluído para a garantia de logins autênticos.

O desafio, claro, é equilibrar a boa experiência do usuário com a segurança rigorosa. Caso contrário, caímos no irrealismo ou na baixa usabilidade do sistema. O MFA é excelente para manter os dados protegidos, mas ele não pode fazer com que os usuários fiquem sempre represados diante de muros de acesso quase intransponíveis, no caso da sempre exigência de dois (ou vários) fatores a cada novo login.

Para tornar o MFA o mais seguro possível ― e factível no dia a dia do processo ― é necessário um gerenciamento de acesso contextual. Ou seja, é importante analisar o comportamento de um usuário e suas respectivas circunstâncias, no momento exato do acesso, para adaptar as políticas de autenticação ao risco efetivamente percebido diante desse somatório de elementos.

Recentemente, os desenvolvedores da norte-americana Okta apresentaram um novo modelo de autenticação adaptativa (Adaptive MFA) que é capaz de analisar os inúmeros elementos contextuais de um login ― como características específicas do dispositivo, a rede, a localização e a hora do diajogos do google doodleque o acesso é pedido e, de posse de tudo isto, classificar o nível de risco e entregar esta classificação para a governança de acesso.

Com basejogos do google doodleum conjunto de políticas predeterminadas e levando-sejogos do google doodleconta as métricas de ameaças disponíveis emjogos do google doodleplataforma de análise, esta nova classe de soluções adaptativas pode conceder ou negar o acesso, ou mesmo exigir um fator de autenticação adicional que não estava originalmente previsto.

O MFA adaptativo tem a capacidade de reduzir o atrito de login e até mesmo fornecer uma experiência para o usuário sem o uso de senha segura, baseando a autenticação no contexto. Assim, se alguém fizer o login a partir de um dispositivo e local conhecidos, o MFA adaptativo poderá ser configurado para solicitar um único fator de autenticação. Se o usuário fizer o login de um local ou dispositivo desconhecido (ou não possuir determinada característica, por exemplo: ter o disco critptografado), no entanto, o Adaptive MFA também poderá solicitar que o usuário forneça um segundo fator de autenticação selecionado.

Portanto, a autenticação sem uma senha pode ser segura, mas requer uma nova abordagem para a segurança ― uma abordagem que examine o contexto de cada login e ajuste o MFA para se adequar à situação.

Esta nova metodologia de controle de acesso ― suas funcionalidades, seus requisitos e parâmetros ― mostra à comunidade de segurança brasileira que um mundo sem controle de acesso é impensável, mas que já poderemos,jogos do google doodlebreve, viverjogos do google doodleum mundo sem senhas.

(*) Flávio Bontempo é diretor técnico da Netbr

-1hruaaaoul35j.png)

-r178witgbucj.jpg)